Тема

Включение и отладка SSO

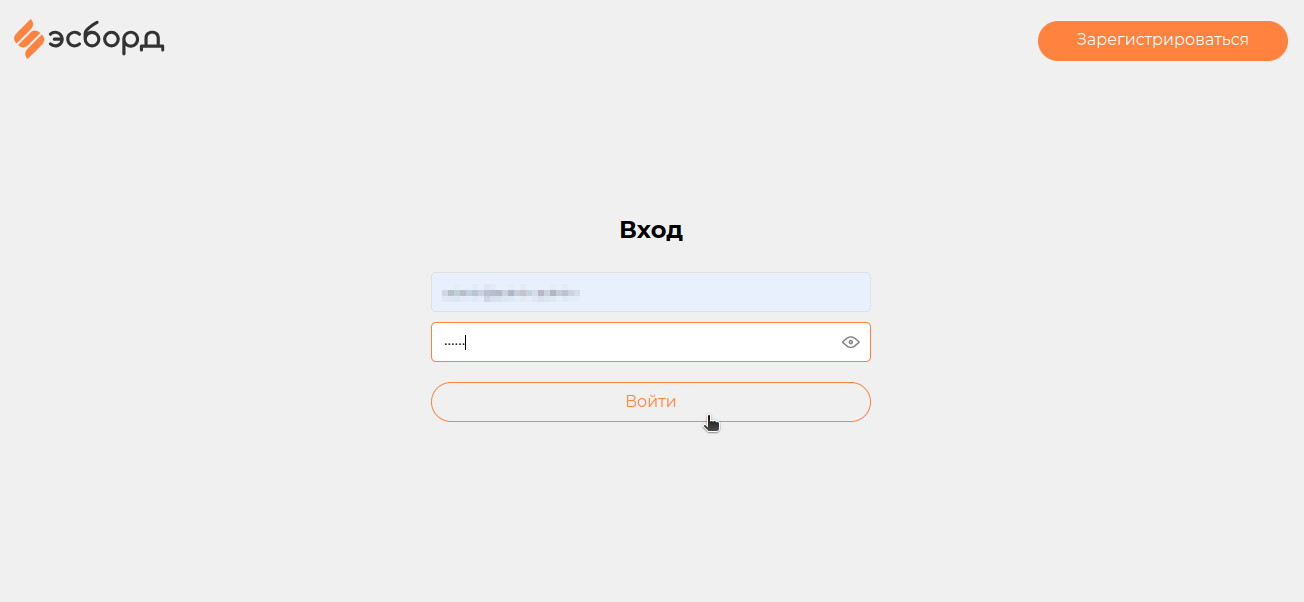

- Авторизуйтесь как администратор

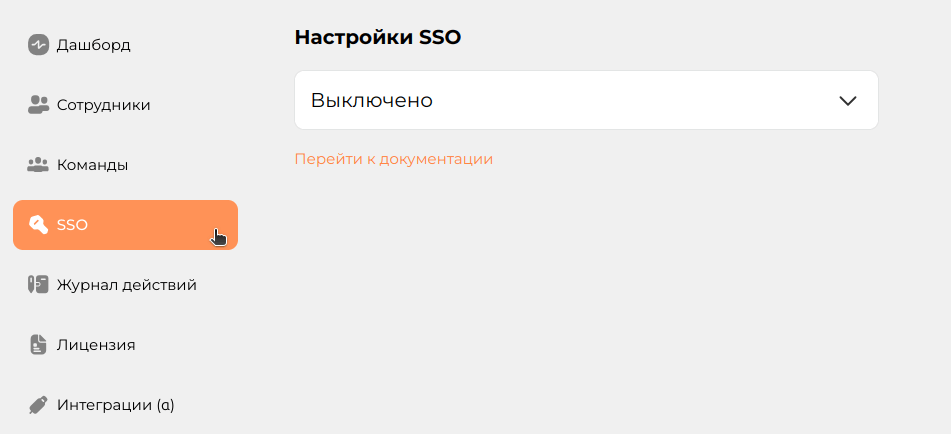

- Перейдите в раздел

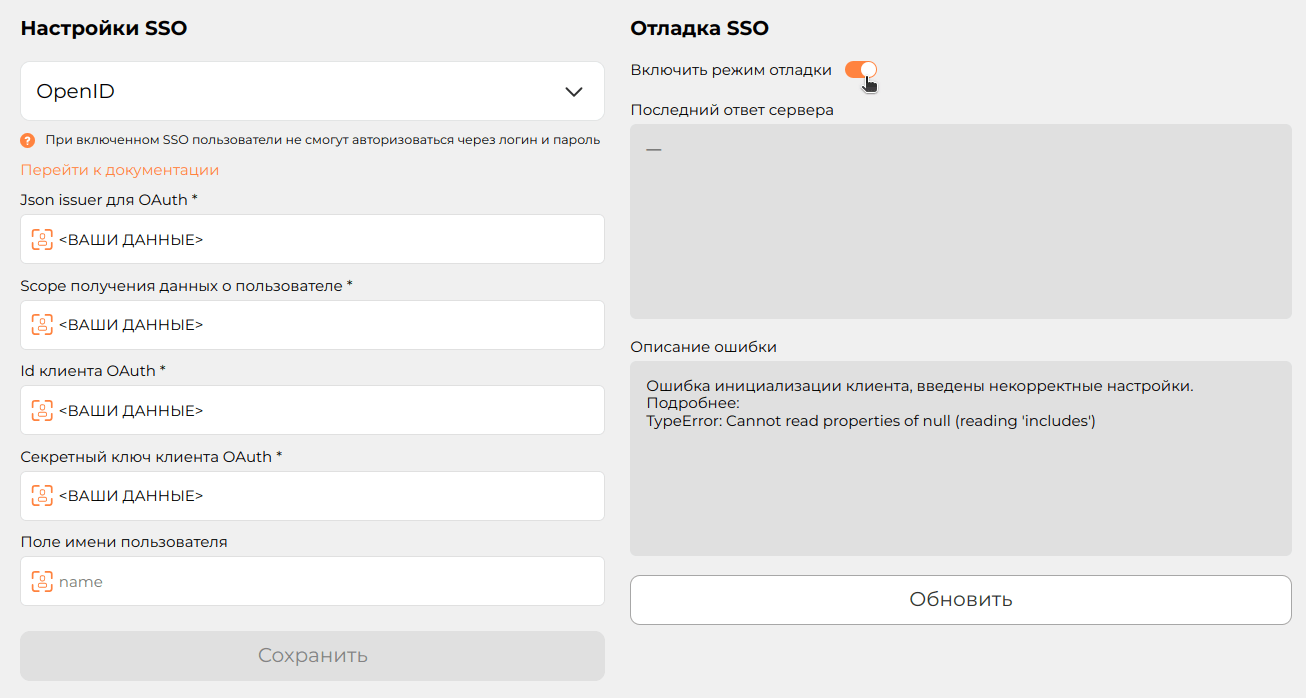

Настройки SSO

- Включите режим SSO, выбрав один из доступных протоколов:

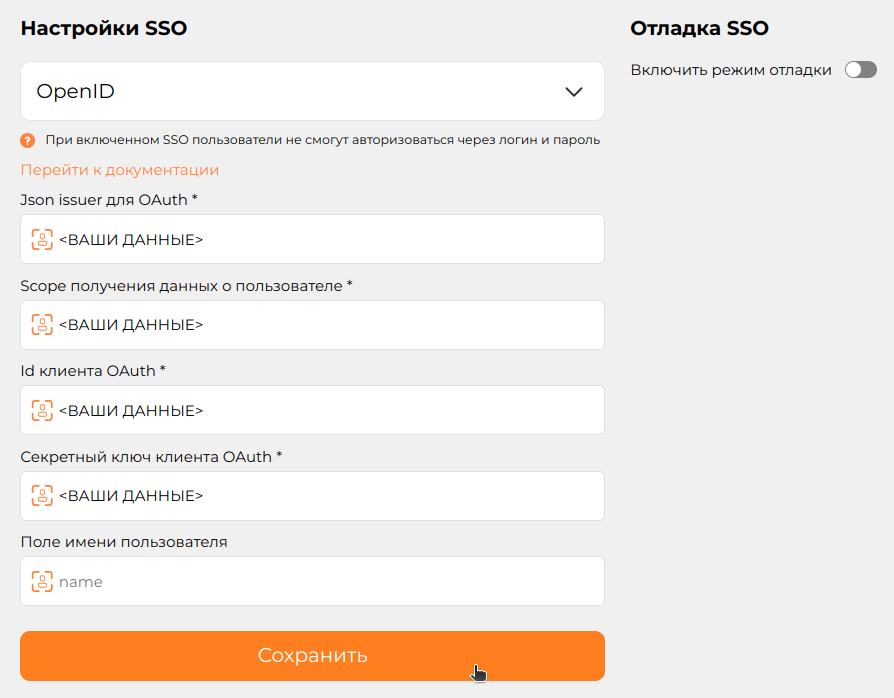

OpenID Connect

- Заполните основные поля и нажмите

Сохранить

Поле имени пользователя определяет, какое поле ответа OpenID Connect сервера следует использовать в качестве имени создаваемого пользователя. Поле необязательное, по умолчанию будет использоваться первое непустое поле из следующего списка:

nameunique_namegiven_nameилиgiven_name+family_nameчерез пробел, еслиfamily_nameесть

Пример данных для заполнения полей issuer и scope

shell

ISSUER="https://example.com/realms/master" # json issuer для oauth

SCOPE="openid email profile" # scope получения данных о пользователеSAML 2.0

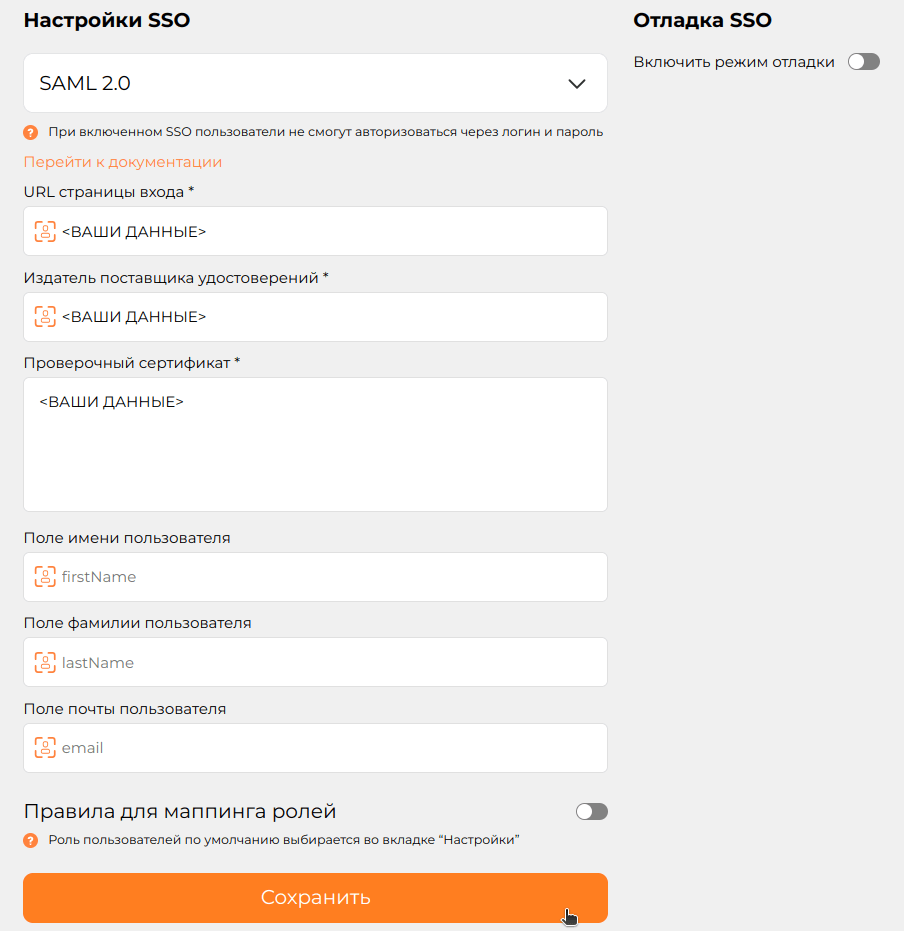

- Заполните основные поля и нажмите

Сохранить

Примечание

URL страницы входа — URL-адрес конечной точки SAML 2.0.

Издатель поставщика удостоверений — ID субъекта IdP.

Проверочный сертификат — сертификат от поставщика удостоверений.

SAML-ответ должен содержать объект атрибутов пользователя в поле attributes. В объекте атрибутов должны содержаться данные пользователя: имя и/или фамилия, почта. При этом есть возможность настроить, какие именно поля этого объекта будут использоваться в качестве того или иного значения. Значения полей по умолчанию: firstName, lastName и email соответственно.

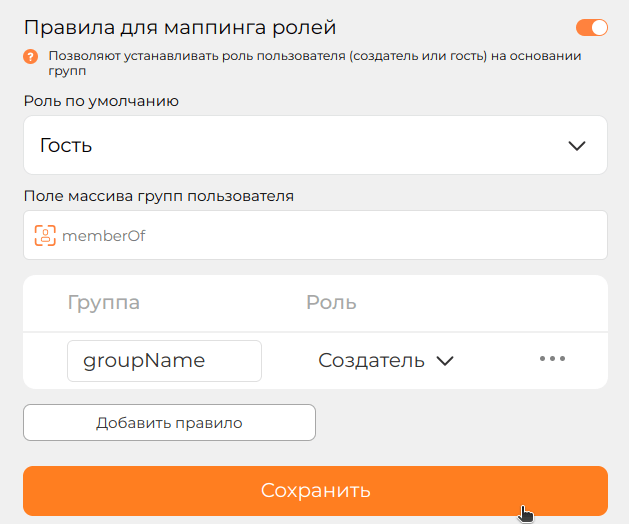

- При необходимости, включите опцию "Правила для маппинга ролей" и настройте раздел в соответствии с вашими требованиями.

Примечание

В случае, если пользователь находится в нескольких группах и возникает конфликт, система отдаёт приоритет роли создателя.

Например, для набора правил

guests=> гостьcreators=> создатель

пользователь, состоящий в обеих группах, будет определяться системой как создатель.

Режим отладки

Включите режим отладки SSO, если это необходимо.

Отладочная информация обновляется на сервере при включенном режиме отладки после каждой попытки входа через SSO.